SecureBoot et pilotes propriétaires

Je reprend ici une documentation que j'avais déjà faite en septembre 2024.

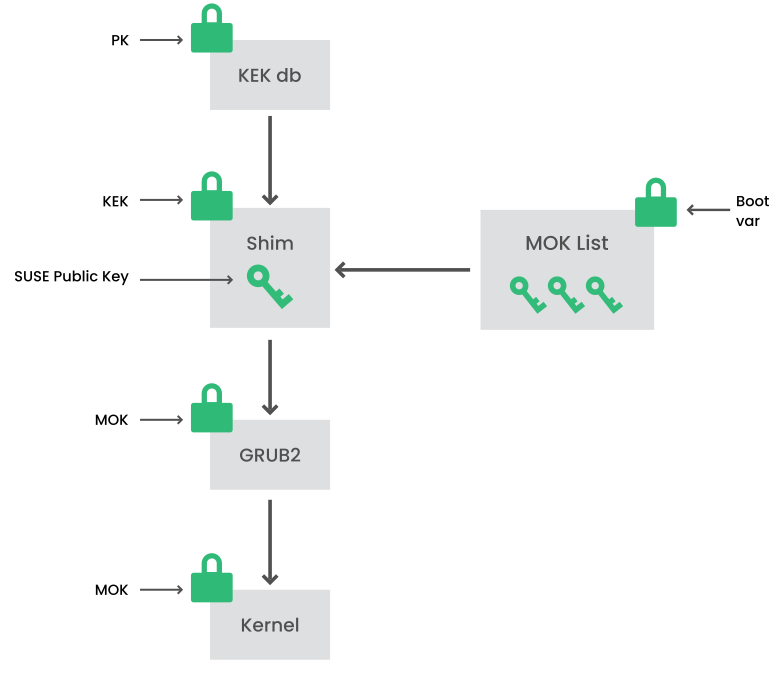

Fonctionnement de SecureBoot

Dans les années 2010, les bootkits (pour “boot rootkit”) sont des menaces informatiques dangereuses. Ce sont des logiciels malveillants capables de corrompre le démarrage du système d’exploitation, de se charger très tôt (avant l'OS) et avoir des privilèges d’exécution très bas. Ils peuvent donc prendre la main sur un système informatique bien avant les antivirus pour contrôler entièrement le système. Ainsi, les attaquants gagnent en persistance sur l’appareil.

Pour se protéger des bootkits, l’UEFI apporte entre autre le mécanisme de SecureBoot (démarrage sécurisé). SecureBoot est un mécanisme de vérification pour garantir que le code lancé par le firmware est fiable avec des clés de chiffrement.

SecureBoot ne permet donc pas de lancer les pilotes tiers non singés ! Tiens ! Sans désactiver SecureBoot (ce qui poserait des soucis de sécurité)... il est possible d'utiliser des pilotes propriétaires sur Linux, en recréant des clés MOK de sécurité ! Si vous possédez du matériel Razer c'est indiqué dans leur documentation.

La solution !

Vérifier si SecureBoot est présent :

mokutil --sb-state

Recréer les clé SecureBoot :

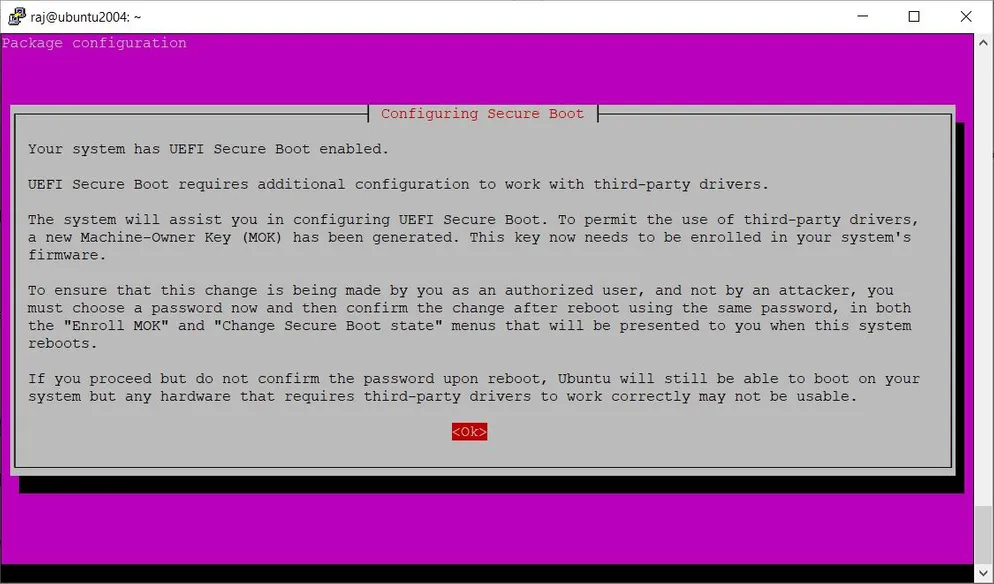

sudo update-secureboot-policy --enroll-key

(si cela ne fonctionne pas faire :

sudo update-secureboot-policy --new-key )

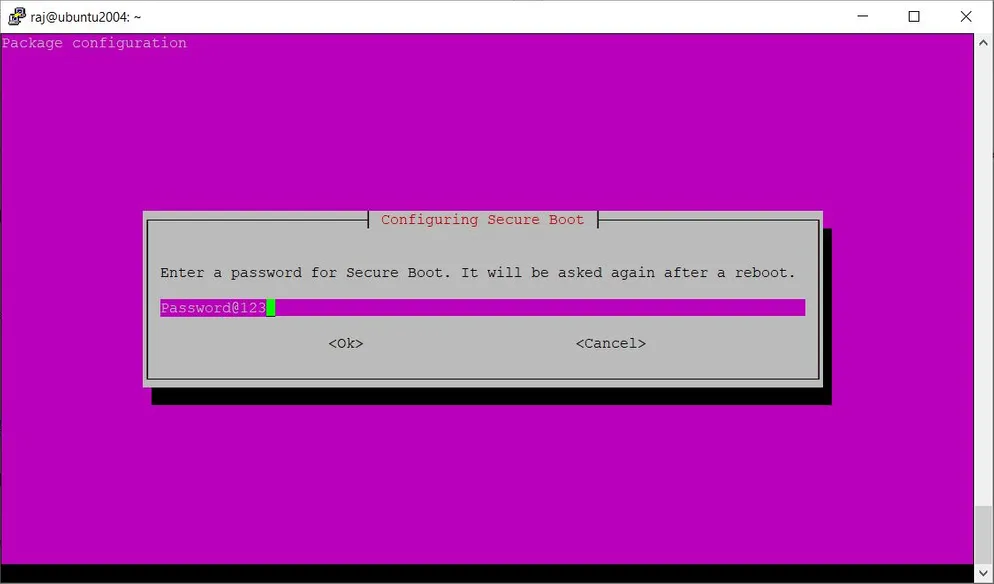

Entrer un mot de passe temporaire

Entrer un mot de passe temporaire

Redémarrer le PC

Au démarrage, il vous propose cet écran,

choisissez le second choix

Redémarrer le PC

Au démarrage, il vous propose cet écran,

choisissez le second choix Enroll MOK.

Entrer le mot de passe temporaire, le PC va redémarrer...

Entrer le mot de passe temporaire, le PC va redémarrer...

Et les pilotes Nvidia seront lancés... et les souris Razer aussi (et tout le matériel qui demande des autorisations spécifiques) !

#Nvidia #Mint #SecureBoot #Razer #Linux